【WP】qwb2022_final_rdp

前言

一道realworld题目,难度不算太高吧但还是没能在时间内做出来,可惜。

题目描述

1 | 题目名称:RDP |

附件给了三个文件1

2

3RDP.mf

RDP.ovf

RDP-disk1.vmdk

解题思路

准备工作

首先使用vmware导入RDP.ovf,后台会自动运行xrdp和xrdp-sesman

1 | rdp@RDP:~/Desktop/RW$ ps -aux | grep xrdp |

查看版本

1 | rdp@RDP:~/Desktop/RW$ xrdp --version |

里面给了一个diff,将可连接的数量改大了,猜测目的是为了更好地造成漏洞利用1

2

3

4

5

6

7

8

9

10

11

12

13diff --git a/sesman/sesman.c b/sesman/sesman.c

index a8576905..38a2f642 100644

--- a/sesman/sesman.c

+++ b/sesman/sesman.c

* At the moment, all connections to sesman are short-lived. This may change

* in the future

*/

-#define MAX_SHORT_LIVED_CONNECTIONS 16

+#define MAX_SHORT_LIVED_CONNECTIONS 512

struct sesman_startup_params

{

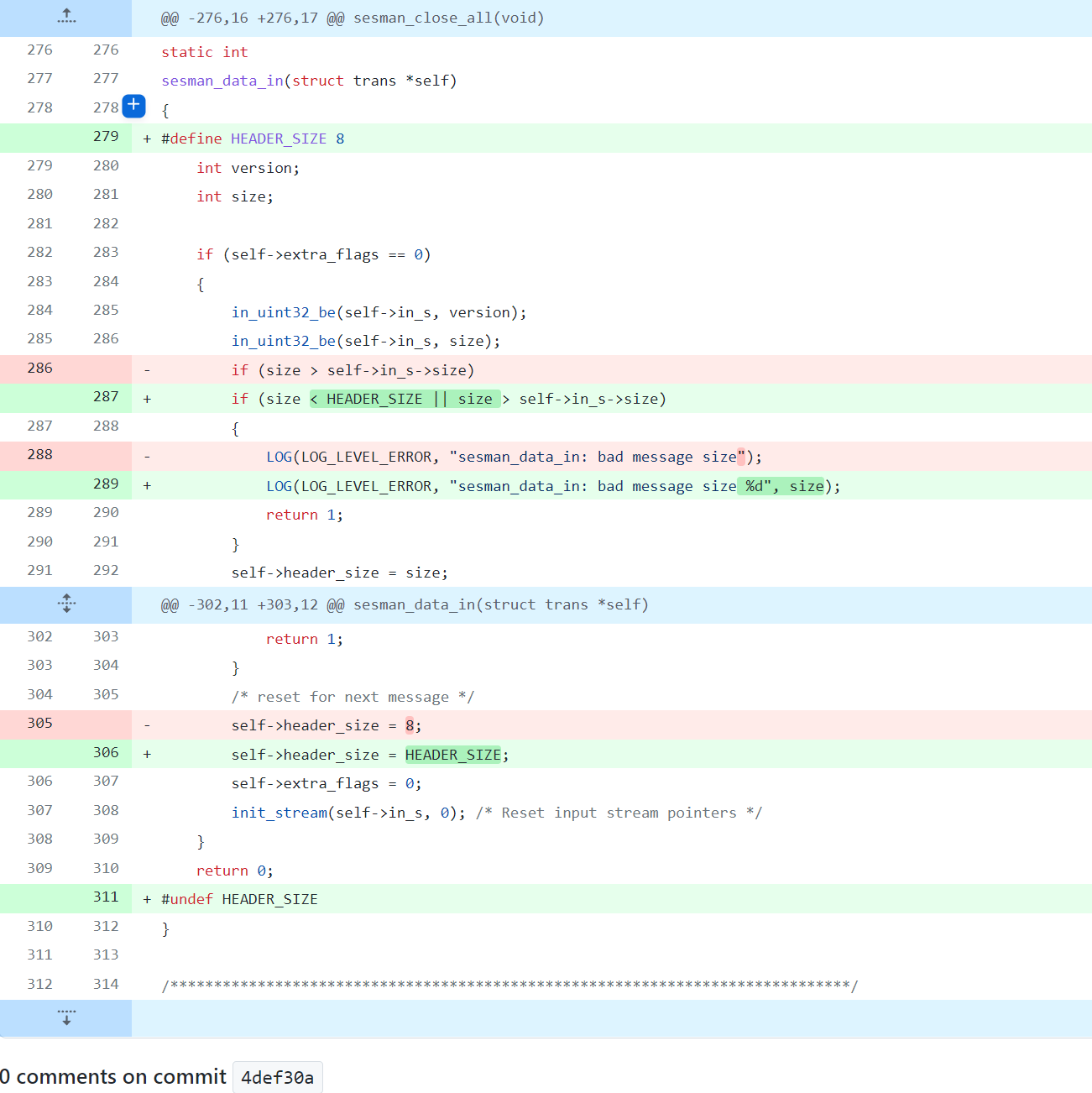

上github,发现tagv0.9.18.1,发现修复了CVE-2022-23613

1 | xrdp is an open source remote desktop protocol (RDP) server. In affected versions an integer underflow leading to a heap overflow in the sesman server allows any unauthenticated attacker which is able to locally access a sesman server to execute code as root. This vulnerability has been patched in version 0.9.18.1 and above. Users are advised to upgrade. There are no known workarounds. |

修复了sesman中一个由整数下溢造成的堆溢出,可以造成本地普通用户提权为root,符合题目描述。查看代码信息,发现patch的位置是增加了一个不能小于8的判断来防止下溢

源码调试:将仓库代码git clone到本地,再通过checkout切换版本到0.9.18,即可在调试时显示源码

每次连接后可能堆块会残留在程序中或者程序可能crash,故需要重启服务,且调试需要attach进程,写一个脚本来方便这些事情

1 | gcc -g -o exp exp.c |

通过lsof -i查看端口情况(root),发现sesman监听3350端口。在源码中也能得到印证。1

2

3

4

5

6

7

8

9

10

11

12

13

14

15rdp@RDP:~/Desktop/RW$ sudo lsof -i

[sudo] password for rdp:

COMMAND PID USER FD TYPE DEVICE SIZE/OFF NODE NAME

systemd-r 674 systemd-resolve 13u IPv4 33305 0t0 UDP localhost:domain

systemd-r 674 systemd-resolve 14u IPv4 33306 0t0 TCP localhost:domain (LISTEN)

avahi-dae 866 avahi 12u IPv4 30644 0t0 UDP *:mdns

avahi-dae 866 avahi 13u IPv6 30645 0t0 UDP *:mdns

avahi-dae 866 avahi 14u IPv4 30646 0t0 UDP *:55046

avahi-dae 866 avahi 15u IPv6 30647 0t0 UDP *:42625

NetworkMa 1026 root 25u IPv4 38110 0t0 UDP RDP:bootpc->192.168.199.254:bootps

cupsd 1040 root 6u IPv6 34906 0t0 TCP ip6-localhost:ipp (LISTEN)

cupsd 1040 root 7u IPv4 34907 0t0 TCP localhost:ipp (LISTEN)

xrdp-sesm 1057 root 7u IPv4 38033 0t0 TCP localhost:3350 (LISTEN)

xrdp 1069 root 11u IPv4 36743 0t0 TCP *:ms-wbt-server (LISTEN)

cups-brow 1113 root 7u IPv4 35559 0t0 UDP *:631

1 | if ('\0' == cf->listen_port[0]) |

代码理解

漏洞出现在sesman中。sesman的main函数进入sesman_main_loop,list_create创建列表保存每个连接,trans_create创建输入输出流用来交互。

接着进入一个死循环,里面第一个for循环遍历trans_get_wait_objs_rw获取每个连接,第二个for循环遍历trans_check_wait_objs检查每个连接,其中对于还未进行结构体初始化的连接会做初始化操作,这里通过调用函数指针sesman_listen_conn_in设置新连接new_self的结构体信息,其中trans_data_in设置为sesman_data_in。

/sesman/sesman.c/sesman_main_loop(void)1

2

3

4...

g_list_trans->trans_conn_in = sesman_listen_conn_in;

...

error = trans_check_wait_objs(g_list_trans);

/common/trans.c/trans_check_wait_objs(trans *)1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25if (in_sck != -1)

{

if (self->trans_conn_in != 0) /* is function assigned */

{

in_trans = trans_create(self->mode, self->in_s->size,

self->out_s->size);

in_trans->sck = in_sck;

in_trans->type1 = TRANS_TYPE_SERVER;

in_trans->status = TRANS_STATUS_UP;

in_trans->is_term = self->is_term;

g_strncpy(in_trans->addr, self->addr,

sizeof(self->addr) - 1);

g_strncpy(in_trans->port, self->port,

sizeof(self->port) - 1);

g_sck_set_non_blocking(in_sck);

if (self->trans_conn_in(self, in_trans) != 0)

{

trans_delete(in_trans);

}

}

else

{

g_tcp_close(in_sck);

}

}

/sesman/sesman.c/sesman_listen_conn_in(trans *, trans *)1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27static int

sesman_listen_conn_in(struct trans *self, struct trans *new_self)

{

struct sesman_con *sc;

if (g_con_list->count >= MAX_SHORT_LIVED_CONNECTIONS)

{

LOG(LOG_LEVEL_ERROR, "sesman_data_in: error, too many "

"connections, rejecting");

trans_delete(new_self);

}

else if ((sc = alloc_connection(new_self)) == NULL)

{

LOG(LOG_LEVEL_ERROR, "sesman_data_in: No memory to allocate "

"new connection");

trans_delete(new_self);

}

else

{

new_self->header_size = 8;

new_self->trans_data_in = sesman_data_in;

new_self->no_stream_init_on_data_in = 1;

new_self->extra_flags = 0;

list_add_item(g_con_list, (intptr_t) sc);

}

return 0;

}

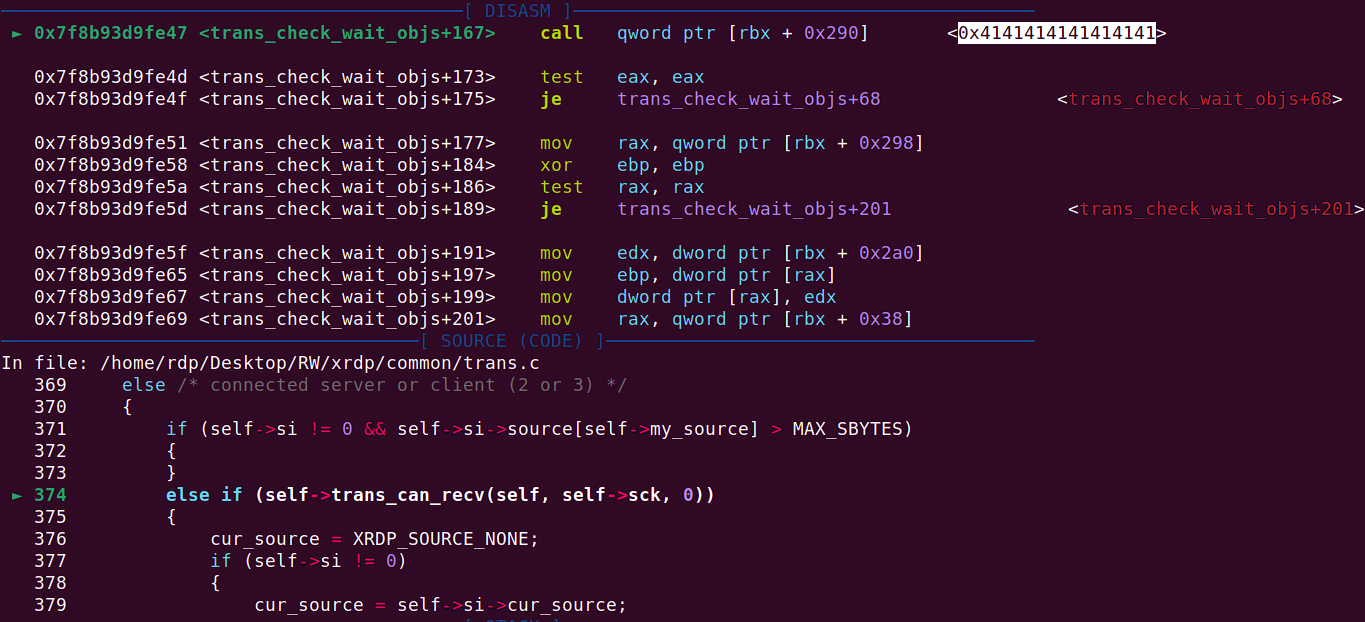

在trans_check_wait_objs中连接的类型不是监听则会对连接进行具体的处理。trans_can_recv在上面的trans_create中已被赋值为trans_tcp_can_recv,最后是调用select对文件描述符进行监控,接收到内容就返回1进入if语句。这里当一个连接第一次进入的时候self->header_size会是初始值8,read_so_far为0,故to_read=8,接下来从流中读入8字节,下面判断如果read_so_far==self->header_size即说明这是第一次读入报文内容,是用来设置header_size的,故调用trans_data_in实际是sesman_data_in函数,该函数会从输入流中读取4个字节作为version存起来,接着再读4个字节作为header_size存起来,读的时候进行了大小端序的转换。前面提到修复cve的patch就在这里,这里没有修复的情况下self->header_size可以设置为负数

从外部循环第二次进入这里的时候就会继续读入报文8字节之后的内容了,此时to_read = self->header_size - read_so_far;计算接着读入的字节数,而read_so_far此时是刚才读入的8字节。

这里当设置self->header_size为负数0x80000000时,经过-read_so_far即-8,则会发生负数的下溢,从而变成一个很大的正数0x7ffffff8,然后作为参数执行read_bytes = self->trans_recv(self, self->in_s->end, to_read);,从而发生溢出

/common/trans.c/trans_check_wait_objs(trans *)

1 | else /* connected server or client (2 or 3) */ |

/sesman/sesman.c/sesman_data_in(trans *)

1 | static int |

漏洞利用

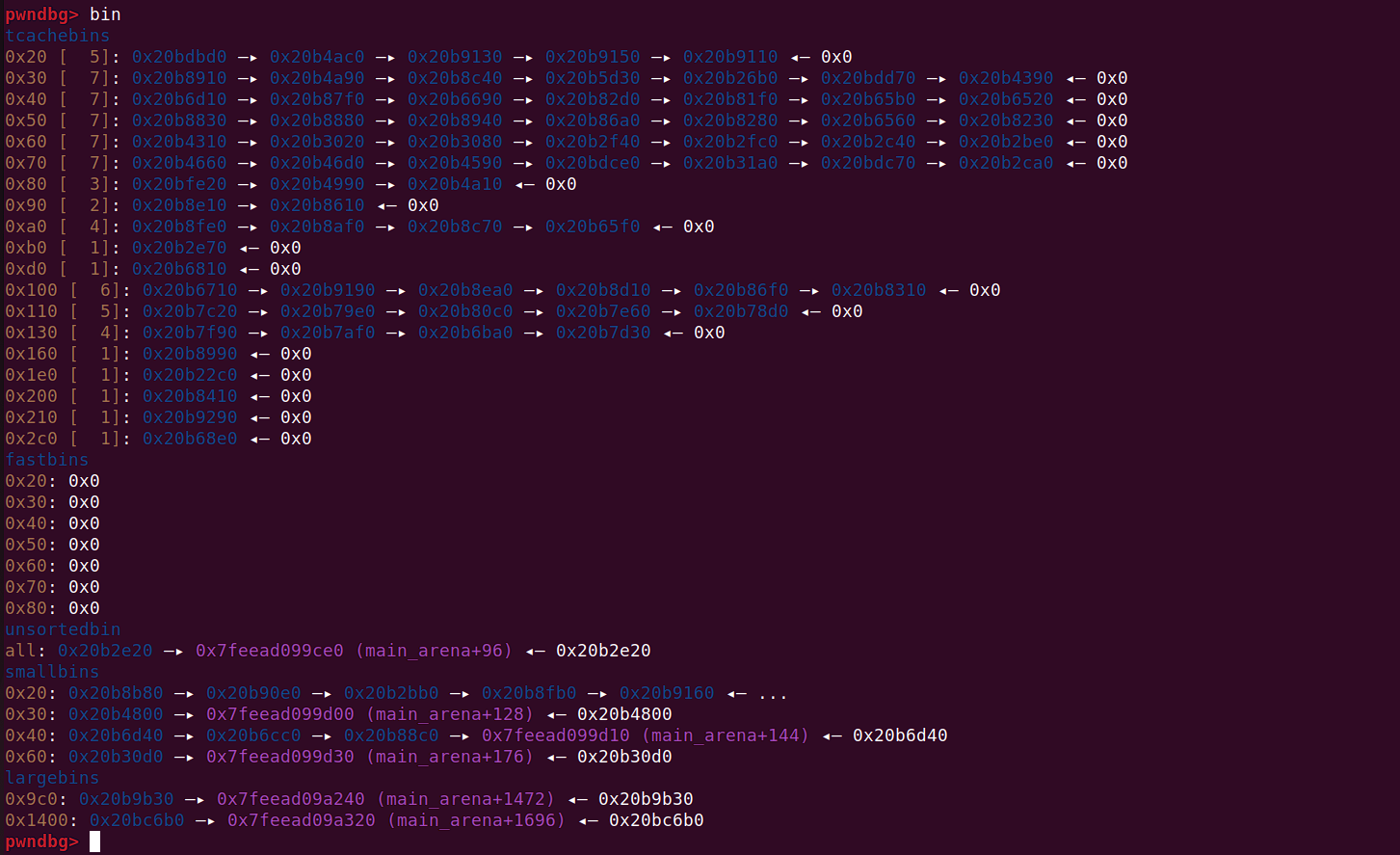

首先该程序的堆结构还是相对复杂的,不太可能利用传统堆题的重叠之类的进行利用。观察可以看到堆上保存每个连接对应的结构体,其中trans中保存了三个函数指针trans_tcp_recv、trans_tcp_send、trans_tcp_can_recv。上面trans_check_wait_objs(trans *)函数中可以看到都会首先调用函数指针trans_tcp_can_recv来判断连接,所以可以考虑修改该函数指针从而劫持执行流。

接着想要覆盖该函数指针自然需要溢出的位置在要修改的指针的上方,查看初始堆状态发现存在很多碎片bin。

所以可以先通过多次连接申请空间拿出bin,接着创建一个等待溢出的连接,然后再创建诸多连接等待被利用。接着对位于上方的连接进行数据传输造成溢出修改函数指针即可劫持执行流。

接下来要寻找劫持到哪里了,命令长度最长12字节,因为后面有一个状态位status必须为1否则直接返回。失败的思路是劫持到程序自己的common库中,因为common库中存在system函数,而rdi可控可以用来执行指令,然后common库的地址是随机化了的,正确率1/16,实际上发现还可能出现其他情况造成异常crash所以实际成功率会更低,而演示是有时间限制的,所以此方法最终是失败了。

/common/trans.c/trans_check_wait_bojs(trans *)1

2

3

4

5

6

if (self->status != TRANS_STATUS_UP)

{

return 1;

}

事实上xrdp-sesman没有开启PIE,正确的思路是在这里面寻找劫持的位置,可惜当时是这么想的但是只找到几个无法控制的地方,最后在头脑清醒的时间内没有找到。

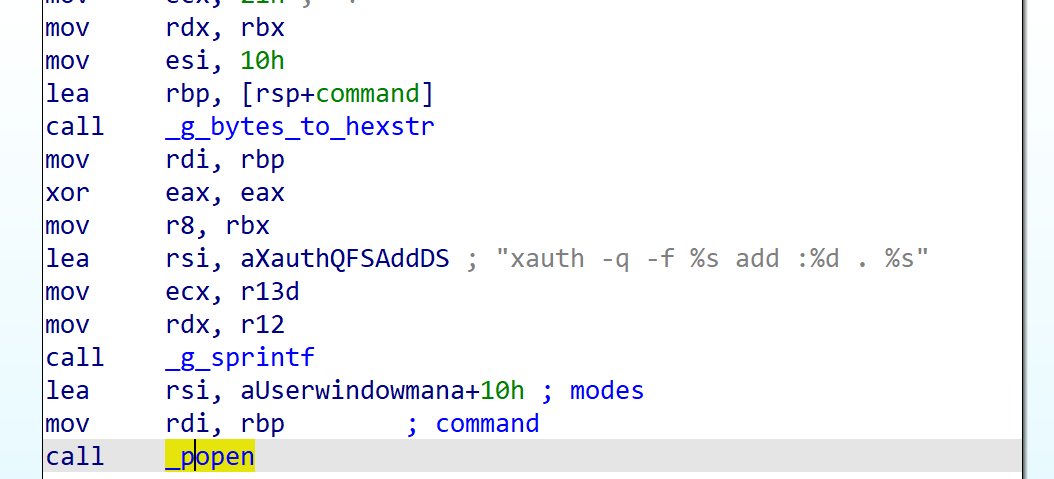

其实就是围绕popen和exec*这样的函数查找。在劫持的瞬间rdi指向命令内容,而rsi就是命令内容前八字节的值。

首先找到一个popen,发现无法利用,因为rbp不可控,而直接跳转的话第二个参数需要是"r"也不可控

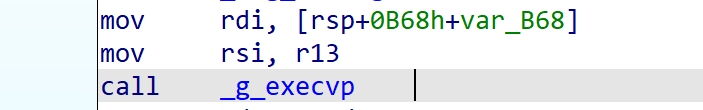

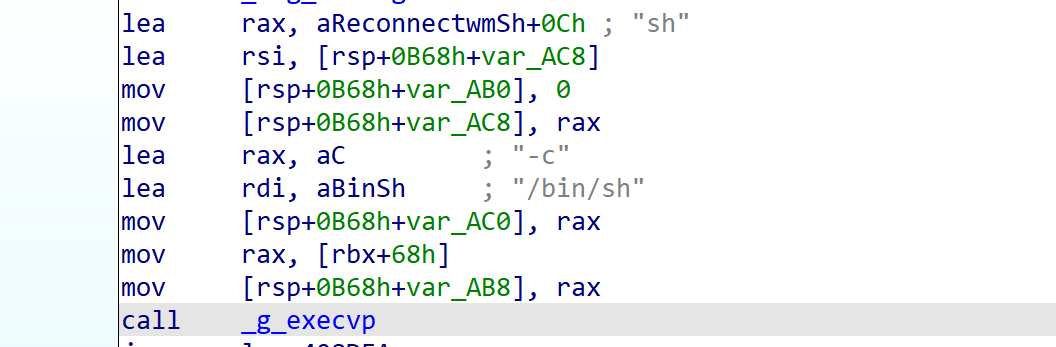

其次是execvp有三处调用,但参数均不适合,execvp需要第二个参数是一个指针数组,里面依次指向字符串执行指令。下图第二处需要控制参数为指针指向命令字符串。然而这里没有泄露地址,故也无法控制。

其实这里还有一个g_execlp3,最终调用的是execlp,execlp从PATH环境变量中查找文件并执行。例子execlp(“ls”,”ls”,”-al”,”/etc/passwd”,(char *)0);。

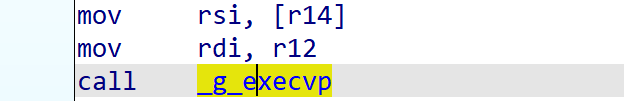

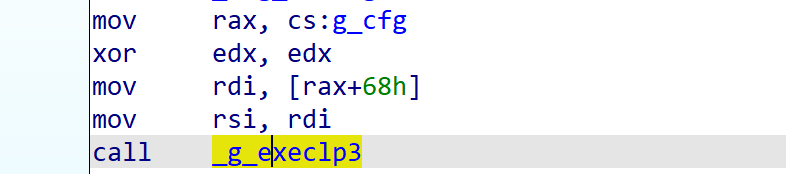

g_execlp3在程序中有五处调用,其中四处在调用函数前都将rdi赋值给了rsi如下图所示,而rdi指向的就是我们能够控制的指令,故实际上可以利用这里来控制参数执行命令,最终执行execlp("/home/rdp/s", "/home/rdp/s", NULL, NULL)。

所以我们可以先把命令写到一个文件中,然后调用这里执行命令来在根目录下写入文件,因为后台运行的xrdp-sesman是root权限,所以这里也就完成了所谓的普通用户提权到了root权限

shell命令1

2!/bin/sh

echo 1 > /flag

finally因为靶机中没有pwntools使用,所以要将上述内容用C进行实现并编译,再放入靶机运行即可。

exp

1 |

|

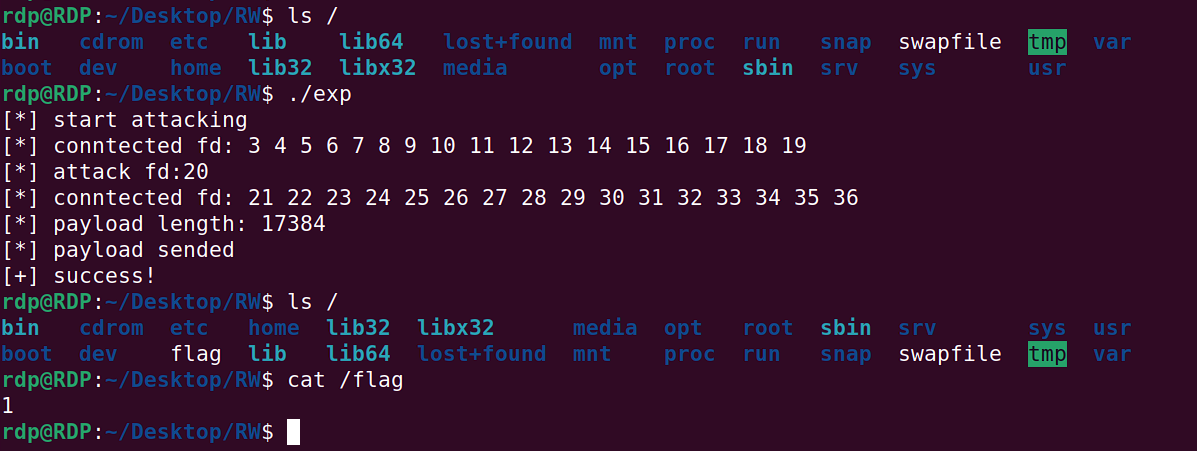

效果图

总结

总结没做出来原因就是代码审计的能力太差前期花了太多时间,最后还是ver爷指点了如何触发漏洞;其次就是对exec()函数族了解太有限,没有及时找到并想到利用execlp导致最后劫持执行流方向错误。